Hinweise zur Absicherung von PC-Systemen

Vorbemerkung:

Der Themenbereich Computer- und Datensicherheit umfasst sehr viele Aspekte (wovon ich einige noch an anderer Stelle behandeln werde). In diesem Artikel sollen nur kurz die wichtigsten, praxisbezogenen Sicherheitsaspekte einzelner PC-Systeme dargestellt werden.

1. Betriebssicherheit der Hardware

Grob vereinfachend lässt sich sagen, dass der PC natürlich nicht schlechter gestellt und behandelt werden sollte als ein anderes empfindliches und wertvolles elektronisches Gerät (z.B. Fernseher, Musikanlage etc.). Besonderes Augenmerk ist dabei auf den Standort und die elektrischen Verbindungen zu richten.

Ein Computer ist keinesfalls unempfindlich gegenüber Stromstörungen und kann

durch Überspannung leicht (irreparabel) beschädigt werden. Grundsätzlich sind

sogar alle Zuleitungen von außen potentiell gefährlich, bei Gewitter etwa auch

direkte Verbindungen mit dem Telefonnetz (Modem). Zur Absicherung können

handelsübliche Steckerleisten mit Überspannungsschutz verwendet werden. Es

gibt auch Ausführungen mit abgesichertem Anschluss für Telefon/LAN.

Wie viele elektronische Geräte ist der Computer unbedingt vor Nässe und

hoher Luftfeuchtigkeit zu bewahren. Auch die Einwirkung zusätzlicher

Wärmequellen, z.B. direkte Sonneneinstrahlung, ist zu vermeiden. Computer

produzieren im Betrieb selbst nicht wenig Wärme, andererseits sind die

elektronischen Bauteile recht temperaturempfindlich. Daher kommt der (aktiven

oder passiven) Kühlung des Systems eine große Bedeutung zu.

Für ungemütliche Umgebungen sind die meisten Computer nicht gemacht.

Aber auch in der guten Stube drohen einige Gefahren.

Im Zusammenhang mit dem Schutz von Computer-Hardware vor physischen

Einwirkungen ist natürlich auch an die Möglichkeit von Beschädigungen oder

Diebstahl zu denken. Welche Sicherungsmaßnahmen hier im

Einzelnen sinnvoll sind, hängt von den räumlichen Gegebenheiten wie auch vom

Wert der Geräte ab. Gebräuchliche Diebstahlsicherungen zielen eher darauf ab,

das schnelle Entwenden einzelner Komponenten zu verhindern oder zu erschweren.

Evtl. ist hier auch der Schutz besonders vertraulicher Daten vorzubereiten.

Einige Risiken lassen sich mit recht geringen Mitteln minimieren, für weitergehende Absicherungen steigt der Aufwand jedoch schnell ins Unermessliche. Bei Blitzeinschlag in unmittelbarer Nähe wird auch eine Schutzsteckerleiste nicht helfen. Und ähnlich schwierig gestaltet sich der Versuch, ein Computersystem vor Feuer oder Wasserschaden zu bewahren. Letztendlich ist ein umfassender Schutz einfach nicht möglich, weil sich nicht alle Gefahren zuverlässig und mit akzeptablem Aufwand ausschließen lassen. 1

2. Grundsätzliche Systemkonfiguration

Die weitaus meisten PCs sind so konfiguriert, dass der primäre Datenträger – die Festplatte – nicht weiter unterteilt (partitioniert) ist. Auf dieser einen Partition befinden sich dann das Betriebssystem, alle Programme und alle Daten. Das ist jedoch gerade aus Sicherheitsgründen eher ungünstig, denn die Vermischung von System und Daten erschwert Datensicherungen wie auch restaurative Arbeiten in Problemfällen.

Davon abgesehen ermöglichen gerade die Kapazitäten aktueller Festplatten

durch Aufteilung eine vielseitigere und effektivere Nutzung (z.B. durch

Parallelinstallation eines weiteren Betriebssystems). Nun mag das freilich nicht

in jedem Fall gewünscht oder nützlich sein. Hingegen sollte die

Partitionierung der Festplatte zur Einrichtung eines separaten Datenbereichs

wirklich immer erfolgen, wenn nicht die anfallenden Daten von

vernachlässigbarer Bedeutung sind.

|

|

|

Partitionen sind eigenständige Teilbereiche des Festplattenspeichers. Sie ermöglichen eine Trennung der Nutzdaten von den übrigen Dateien, einfachere Datensicherungen (z.B. auch durch sog. Images) oder die Installation eines zweiten Betriebssystems.

Falls der Computer zumindest teilweise für die Verrichtung wichtiger

Arbeiten verwendet wird (wovon ich hier natürlich ausgehe), so sollte ein

klares Konzept für die Benutzung vorliegen. Dies gilt gerade für PCs, die von

mehreren Personen genutzt werden. Manche Nutzungsarten sind eher

widersprüchlich oder sogar unverträglich, weil sie unterschiedliche

Anforderungen an Systemeinsatz und ‑eigenschaften stellen. So ist der

zuverlässige, tägliche Betrieb als Bürocomputer sicher nur schwer mit der

Verwendung desselben PCs als experimentellem Test- oder Spielgerät zu

vereinbaren. Mit einem Nutzungskonzept werden die erforderlichen bzw.

gewünschten Nutzungsarten und ‑bereiche definiert und ggfs. Prioritäten

gesetzt. Ein solches Konzept erleichtert zudem schon die Anschaffung eines

bedarfsgerechten Systems.

Aus den Nutzungsarten und hauptsächlichen Anwendungen lassen sich die

Benutzer (user accounts) des Systems ableiten. Dabei ist die Einrichtung

mehrerer Benutzer keineswegs nur für »Familiencomputer« ratsam. Ein

wichtiger Aspekt bei der Definition von Benutzerkonten liegt nämlich darin, die

Systemrechte des einzelnen Benutzers an die jeweiligen Erfordernisse anzupassen

– und so weit wie möglich einzuschränken. Neben einer personenbezogenen Definition

können Benutzerkonten aber auch für bestimmte Anwendungen (oder Anwendungskategorien)

angelegt werden. Es dient der Absicherung des PCs vor

möglichen Angriffen durch »böse« Software (Malware) wie auch vor

Anwendungsfehlern, wenn umfassende Benutzerrechte nur vorübergehend, in echten

Bedarfsfällen zum Einsatz kommen. Leider sind die meisten PC-Systeme (insb.

unter Windows) so konfiguriert, dass dort nur ein einziges Benutzerkonto mit

Administratorrechten besteht. Auch machen es die Software-Hersteller immer noch

schwer, Benutzerrechte für die Anwendungen auf ein sinnvolles Maß zu

begrenzen, weil dabei vielfach Zugriffe auf Systemverzeichnisse, LAN/Internet

und andere Systemresourcen erfolgen, die eigentlich vermeidbar wären. Und nicht

zuletzt verlangt es dem einzelnen PC-Benutzer auch einige Disziplin ab, öfters

zwischen mehreren Benutzerkonten zu wechseln.

3. Internet-Verbindung

Heutzutage ist es gang und gäbe, dass ein PC mit dem Systemstart eine Internet-Verbindung herstellt und dauerhaft online ist. Dies kann Sicherheitsrisiken deutlich erhöhen, entspricht aber einfach dem modernen Nutzungsverhalten. Dennoch sollte diesem Umstand im Computereinsatz zumindest ein gewisses Augenmerk gelten. In besonderen Situationen, etwa während kritischer Arbeitsabläufe (die keine Internet-Verbindung benötigen) und natürlich bei Systemauffälligkeiten sollte das System bewusst offline geschaltet werden.

Verbindungs-Hardware (Modem, Router) ist so abzusichern, dass unbefugte Zugriffe über das Netzwerk verhindert werden. Leider ist dies bei der Voreinstellung erworbener Geräte nicht immer der Fall. Daher ist die Konfiguration unbedingt zu überprüfen. Nicht benötigte Netzwerkprotokolle und Dienste (z.B. zur Fernwartung, UPnP) sollten deaktiviert sein. In jedem Fall muss das vorgegebene Passwort abgeändert werden! Bei WLAN-Geräten ist zudem auf eine ausreichende Verschlüsselung (besser als WEP) zu achten.

Die Hauptursachen für Sicherheitsprobleme im Zusammenhang mit Internet-Verbindungen liegen indes auf der Seite der beteiligten Anwendungsprogramme. Allerdings kann die Verwundbarkeit für gezielte Angriffe auch durch spezifische Systemdienste begründet sein. Dabei handelt es sich, vereinfacht gesagt, um Systemprogramme, die für den PC-Benutzer weitgehend unsichtbar ablaufen, und die in einzelnen Fällen über Netzwerkverbindungen – mithin auch aus dem Internet – angesprochen werden können. Dies lässt sich in der Regel durch eine saubere Systemkonfiguration (sowie ggfs. durch Filterung der entsprechenden Ports) vermeiden.

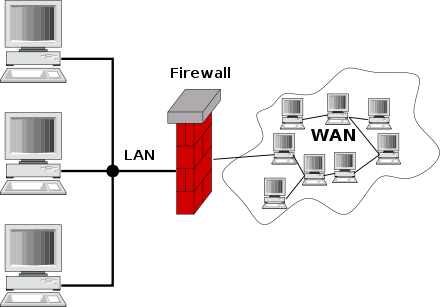

Zum Schutz vernetzter Computersysteme kommen sog. Firewalls zum Einsatz. Für den PC werden etliche, als Personal Firewall (PF) bezeichnete Software-Lösungen angeboten. Diese PFs werden oft als genereller Schutz verstanden (und von den Herstellern auch gerne so beworben), ihre Zuverlässigkeit ist aber schon deshalb beschränkt, weil Firewalls grundsätzlich für den Systemschutz von außen konzipiert sind. Hierzu sind sie idealerweise auf einem separaten System eingerichtet, das die Netzwerkverbindung zum eigentlichen Arbeitssystem oder internen Netz kontrolliert. Die Installation einer PF auf einem PC, der direkt mit dem Internet verbunden ist, unterläuft diese Schutzwirkung vom Prinzip her, was zum echten Problem werden kann, wenn die PF-Software selbst Fehler oder gar Sicherheitsmängel aufweist. (Und jeder Software-Hersteller macht im Kleingedruckten geltend, dass die Entwicklung fehlerfreier Software nicht möglich sei.)

Die externe Firewall ist ein eigenständiges System, das die Verbindung zwischen zwei Netzen bzw. Netzwerksegmenten kontrolliert. LAN = Local Area Network (lokales Netz), WAN = Wide Area Network (hier: Internet)

(Abb.: Harald Mühlböck, Medienarchiv Wikimedia Commons, Creative Commons-Lizenz cc by-sa)

Etwas besser sieht es aus, wenn die Internet-Verbindung über einen Router mit Firewall-Funktionen und Übersetzung der Netzwerkadressen (NAT) erfolgt. Dabei ist nur der Router mit seiner Adresse »öffentlich«, nicht der angeschlossene PC. Aber auch hier ist der Schutz prinzipbedingt eingeschränkt, weil das Firewall-Konzept eben nicht für die Filterung der nach außen gehenden Netzwerkkommunikation entworfen wurde. Freilich enthalten PFs eine solche Filterfunktion, sie basiert im Wesentlichen auf einer Liste der Anwendungsprogramme, die (bestimmte) Internetkontakte herstellen dürfen.

Das Problem hierbei liegt darin, dass viele PC-Anwendungen zum einen automatisiert ablaufen können, zum anderen durch zusätzliche Komponenten erweiterbar sind. Es ist daher möglich, dass Programme im Kontext dieser Anwendungen aktiv werden, ohne als eigene, initiative Prozesse erkennbar zu sein. Wenn also z.B. ein Schadprogramm vorhandene Internet-Anwendungen benutzt, um Daten zu versenden oder Webseiten aufzurufen, so kann eine Personal Firewall dies zumeist nicht verhindern. Und selbst wenn der Anwender die PF so einstellt, dass sie auf jede Internet-Verbindung hinweist (was die normale Computernutzung schon sehr behindern würde), dürfte es in vielen Fällen schwierig sein, den unerwünschten Vorgang tatsächlich von den übrigen zu unterscheiden. Noch problematischer ist die Ausnutzung von Sicherheitslücken bei System- und Anwendungsprogrammen, was leider häufiger vorzukommen scheint, als man sich das wünscht.

4. Konfiguration von Anwendungen

Unter dem Gesichtspunkt der Sicherheit sind die bedeutsamsten Einstellmöglichkeiten bei Anwendungsprogrammen jene, die Zugriffe auf das Internet sowie die Speicherung der jeweiligen Daten betreffen. Letzteres wird später im Abschnitt Datensicherung behandelt.

Zu den gefährlichsten Programmen zählen naturgemäß die Internet-Anwendungen: Web-Browser und E-Mail-Clients. 2 Sie sind ja eigens zu dem Zweck installiert, Daten mit dem Internet auszutauschen (und können oftmals auch den Internet-Zugang aktivieren). Riskant ist ihre Anwendung nicht zuletzt deshalb, weil an den Programmen immer wieder Sicherheitsmängel entdeckt und eben leider auch ausgenutzt werden. Daneben sind es Schwächen in der Konfiguration der Programme sowie eine unkluge Benutzungsweise, die zur Gefährdung beitragen.

Mitunter kommen die Software-Hersteller mit den Sicherheits-Updates gar nicht so schnell hinterher.

(Quelle: Heise online IT-News, 10.06.2010)

Über die Qualität des Internet Explorers (IE) wurde lange Jahre gestritten. Zweifellos hatte der IE in der Vergangenheit etliche Sicherheitsmängel offenbart, zudem war (und ist) er durch seine Verbreitung auch ein besonders lohnendes Angriffsziel. Inzwischen existieren neuere, verbesserte IE-Versionen einerseits, mehrere etablierte Alternativ-Browser andererseits. So ganz perfekt sind sie jedoch alle nicht, daher ist objektiv die Installation und Verwendung von wenigstens zwei Browsern sehr empfehlenswert. Auf Windows-Systemen kann natürlich der vorhandene IE verwendet werden. Wichtig ist, dass beide Browser auf aktuellem Stand gehalten werden, weswegen ältere Versionen, für die keine Sicherheitsupdates mehr bereit gestellt werden, für den Online-Einsatz ausscheiden.

Einen dieser Browser sollte man so weit zumachen, dass er für alle einfachen und unbekannten Webseiten verwendet werden kann. Damit ist eine Konfiguration gemeint, in der »aktive Inhalte« (also insb. JavaScript und Flash) abgeschaltet sind. Auch Plug-ins für die Wiedergabe zusätzlicher Formate (z.B. PDF, Multimedia) im Browser-Fenster sollten hier deaktiviert sein.

Leider basiert die Darstellung von und die Navigation in Webseiten heutzutage oft auf JavaScript. 3 In solchen Fällen muss JavaScript dann vorübergehend(!) erlaubt werden. Diese Umschaltung ist bei Opera auf recht einfache Weise möglich; andere Browser benötigen dazu eine Ergänzung (Add-on), weil die JavaScript-Einstellung sonst nur über den Konfigurationsdialog erreichbar ist.

Als Alternative könnte man auf den zweiten Browser wechseln. Dieser ist für die vertrauenswürdigen, opulenten Webseiten gedacht und wird daher so konfiguriert, dass er (zumindest) JavaScript und Flash erlaubt. Ob die Unterstützung weiterer Webseiteninhalte und ‑features notwendig ist, lässt sich gewiss unterschiedlich beurteilen und ist nicht zuletzt vom Nutzungsverhalten abhängig.

Andere Einstellungen sind vergleichsweise unkritisch, da sie bei neueren Browsern in der Regel bereits sinnvoll vorgegeben sind. Allerdings möchte praktisch jeder Browser auch die Standardanwendung sein. Dies muss man folglich für den zweiten Browser ändern.

E-Mail-Clients haben demgegenüber als Gefahrenquelle an Bedeutung verloren, was wohl nicht wenig auf Verbesserungen der Software und der vorgegebenen Konfiguration sowie auf die Konkurrenz mehrerer Produkte zurückzuführen ist. So ist etwa die Darstellung von HTML-Mails vielfach eingeschränkt worden und in verschiedenen Punkten sicherer als in der Vergangenheit. Dennoch sollte die Einstellung der E-Mail-Anwendung in diesem Punkt zugunsten einer reinen Textdarstellung abgeändert werden.

Internet-Verbindungen sind aber keinesfalls nur eine Angelegenheit klassischer Internet-Anwendungen, sondern können grundsätzlich bei allen möglichen Programmen erfolgen. Tatsächlich ist auch eine zunehmende Zahl von Anwendungsprogrammen zu verzeichnen, die – mehr oder weniger transparent – Online-Verbindungen herstellen oder vorsehen.

Gründe hierfür können sein:

- Datentransfer bei Installation/Registrierung der Software

- Überprüfung auf verfügbare Updates

- Download von Updates oder Ergänzungen

- Online-Funktionen (z.B. Benutzungshilfen)

- Übertragung von Nutzungsdaten

- Download von Werbung (als Finanzierungsmodell der Software)

Automatische Updates sind prinzipiell nicht verkehrt, zumal wenn es um sicherheitsrelevante Updates des Betriebssystems und wichtiger Anwendungen geht. Diese Updates manuell durchzuführen, kann einigen Aufwand erfordern. Alle anderen Online-Kontakte sollten eigentlich unterbunden werden, wenn sie nicht im Einzelfall wirklich gewollt oder für die Programmausführung notwendig sind! Zur Umsetzung dieser Richtlinie ist (auch neben einer etwaigen zentralen Filterung, z.B. über Firewall-Regeln) die Konfiguration der einzelnen, infrage kommenden Anwendungen zu überprüfen. Das ist durchaus nicht so schwierig, wie es zuerst klingen mag. Typischerweise kommen auch nur wenige Anwendungsprogramme in Betracht.

Praktisch alle Anwendungen weisen eine Menü-Option auf, über die ein Dialogfenster mit den Einstellungsmöglichkeiten aufgerufen werden kann. Freilich sehen die Details bei jeder Software etwas anders aus, so dass man ggfs. die Beschreibung des Handbuchs oder der Hilfefunktion zurate ziehen muss.

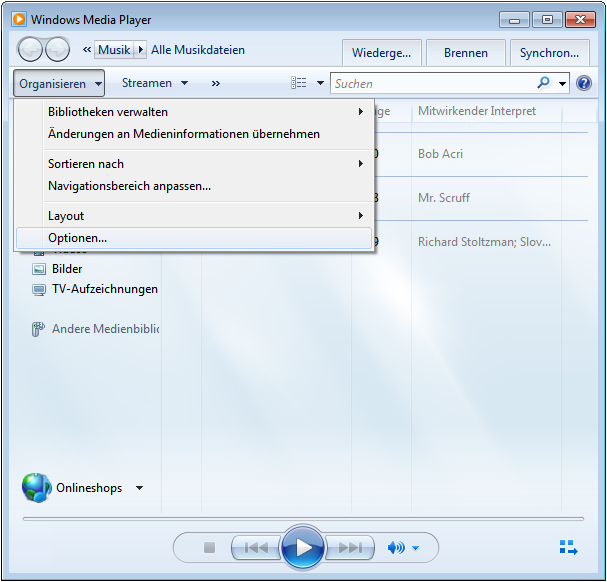

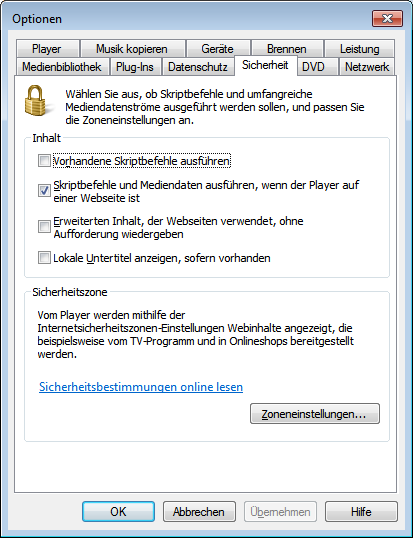

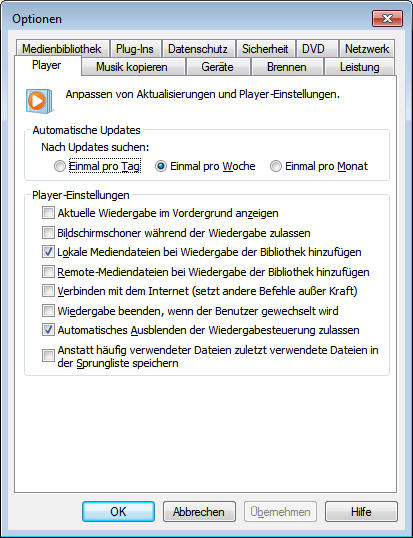

Als Beispiel seien im Folgenden Einstellungsoptionen des Windows Media Players aufgezeigt.

Das Hauptmenü des Windows Media Players in der Version 12 (Windows 7).

Vielleicht erwartet man die Programmkonfiguration nicht gerade unter »Organisieren«.

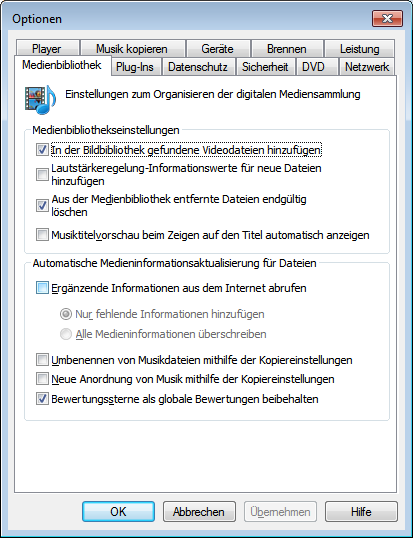

|

|

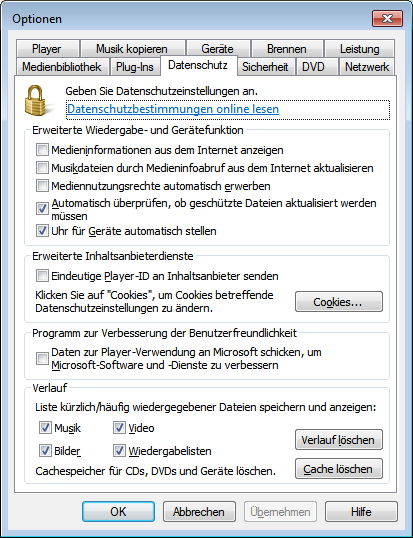

Natürlich kann der Player zusätzliche Informationen aus dem Internet laden … |

… und auch Daten ins Internet schicken. |

|

|

Skriptbefehle sollten eher abgeschaltet werden. |

Bei bestehender Internet-Verbindung sucht der Player selbst nach Programmupdates. |

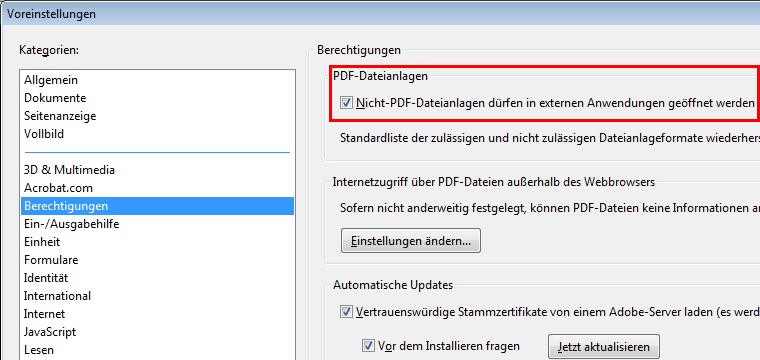

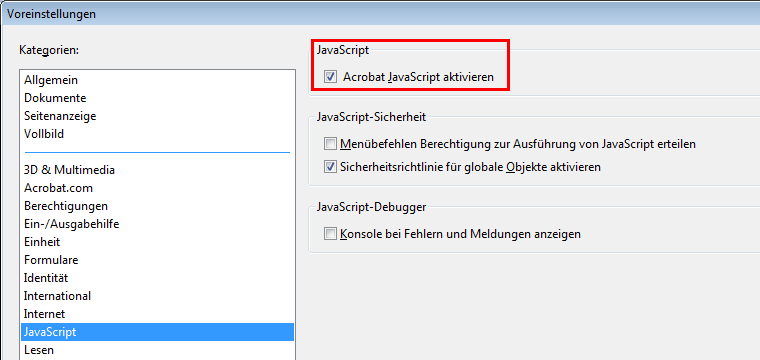

Abschließend möchte ich noch zwei wichtige Einstellungsoptionen für den Adobe PDF-Reader zeigen, der wegen seiner Verbreitung zur Zielscheibe von Malware-Erzeugern geworden ist.

Diese Einstellung erlaubt es der PDF-Datei, andere Programme zu starten. Wenn es dafür keinen zwingenden Grund gibt, sollte diese Option abgeschaltet sein.

Auch hier gilt die prinzipielle Empfehlung, JavaScript zu deaktivieren.

5. Datensicherung

Im engeren Sinn meint »Datensicherung« die zusätzliche Speicherung aller (wichtigen) Daten auf externen Datenträgern, sodass diese bei Verlust oder Beschädigung wiederhergestellt (restauriert) werden können. Der Begriff bezeichnet zudem auch den so gespeicherten Datenbestand. In manchen Fällen – etwa kurz nach einer (versehentlichen) Löschung von Dateien – können Datenverluste durch Wiederherstellungsfunktionen des Betriebssystems oder mittels spezieller Hilfsprogramme rückgängig gemacht werden. Sind Dateien hingegen bereits schadhaft oder der Zugriff auf sie (etwa durch finalen Ausfall der PC-Festplatte) nicht mehr möglich, wird eine möglichst aktuelle Datensicherung benötig. (Versuche zur Datenrettung kommen nur als allerletztes Mittel in Betracht, und die Erfolgsaussichten sind eher gering. Zudem können solche Maßnahmen recht aufwändig und teuer sein.)

Anwendungsprogramme bieten zum Teil einige Möglichkeiten, die bearbeiteten Daten/Dateien zu sichern. Hierzu gehören die selbständige Speicherung im Hintergrund sowie die automatische Restauration nach unsauberer Programmbeendigung. Manche Anwendungen speichern mehrere Datenversionen oder sichern zumindest die jeweils letzte Dateiversion vor dem Überschreiben.

Ansonsten muss der Programmbenutzer selbst eingreifen und beispielsweise die aktuellen Daten unter neuem Dateinamen (oder in einem anderen Ordner) abspeichern. Die entsprechende Menüoption Datei | Speichern unter… bieten praktisch alle Anwendungen.

Solches Vorgehen kann für die Sicherung einzelner wichtiger Dateien zweckmäßig sein. Eine wirkliche Datensicherung lässt sich damit jedoch nicht erzielen. Um ganze Datenbestände zusätzlich extern zu speichern, ist in der Regel der Einsatz eines spezialisierten Programms erforderlich. Entsprechende Backup-Programme werden von mehreren Herstellern angeboten. Oft sind sie auch Bestandteil von Anwendungen zum CD/DVD-Brennen oder Zubehör des Betriebssystems, allerdings unterliegen sie hierbei nicht selten einer Beschränkung auf bestimmte Datenmedien.

Neben diesem Gesichtspunkt ist auch zu berücksichtigen, wie oft und in welcher Weise sich der Datenbestand ändert, weil sich das auf die Häufigkeit und den Umfang der Datensicherungen auswirkt. Falls es schwierig wird, laufend vollständige Sicherungen durchzuführen, kommen sog. inkrementelle Sicherungen in Betracht, die nach einer Komplettsicherung erfolgen und diese ergänzen.

Ein anderer Ansatz liegt dem Image-Backup zugrunde. Hier wird ein Abbild des Festplatteninhalts (einer Partition) erzeugt und extern gespeichert. Die Sicherung ist nicht auf die Anwendungsdaten begrenzt, sondern kann Betriebssystem und alle Programme umfassen, so dass sich der gesamte Systemzustand eines bestimmten Zeitpunkts wiederherstellen lässt. Für laufende Datensicherungen ist diese Methode allerdings etwas aufwändig und unpraktisch.

Zuletzt seien noch kurz die Aspekte der Speicherung und Aufbewahrung sowie ggfs. Archivierung gesicherter Daten angesprochen.

Es gibt eine ganze Reihe von Datenträgern, die grundsätzlich für Datensicherungen verwendbar sind. Für gewöhnliche Zwecke kann aus der Palette gebräuchlicher Medien, wie CD-/DVD-R, USB-Stick oder ‑Platte, nach praktischen Gesichtspunkten ausgewählt werden. Lediglich bei sehr großen Datenmengen, Langzeitarchivierung oder hohen Anforderungen an die Zuverlässigkeit sind nur bestimmte Systeme geeignet.

Optische Medien (CD/DVD) haben sich leider nicht als so beständig erwiesen, wie einmal angenommen. Je nach Qualität liegt die Zuverlässigkeit derzeit allenfalls bei wenigen Jahren, unter Umständen aber auch nur bei einigen Monaten. Der Einkaufspreis für die Medien (»Rohlinge«) ist zwar kein eindeutiger Qualitätsindikator, aber die besseren Produkte sind nur selten die billigeren. Es lohnt sich auch, bei Datensicherungen eine geringe Schreibgeschwindigkeit auszuwählen!

Alle magnetischen Medien sowie Speicherbausteine sind naturgemäß gegen elektromagnetische Felder/Einstrahlung empfindlich. Allgemein sollte der Aufbewahrungsort eine geringe Luftfeuchtigkeit und eine gleichbleibende, niedrige Temperatur aufweisen.

Was den Schutz der Datenträger angeht, so gilt mithin Ähnliches wie für die Computer-Hardware: Die Aufbewahrung sollte an einem geeigneten und möglichst sicheren Ort erfolgen. Zudem kann (oder muss) man weitergehende Vorkehrungen gegen schädliche Einwirkungen und Diebstahl treffen. Je nach Art der gesicherten Daten ist auch das Risiko des Missbrauchs entwendeter Daten zu erwägen. Unter Umständen ist an eine Verschlüsselung des Datenbestandes zu denken.

1) Es hängt natürlich sehr von der Bedeutung des konkreten Computereinsatzes ab, welcher Aufwand zur Betriebsabsicherung als akzeptabel oder notwendig gelten kann. Insb. bei Systemen, die ständig verfügbar sein müssen, ist der Aufwand oft immens und reicht beispielsweise von der unterbrechungsfreien Stromversorgung (USV) über redundante Bauteile und Disk-Arrays bis zum Verbund mehrerer Systeme (Server-Cluster).

2) Hier sind nur die beiden wichtigsten Kategorien behandelt. Daneben existieren weitere Internet- und Netzwerk-Anwendungen, wie Instant Messenger und VoIP-Software, mit deren Einsatz zusätzliche Risiken verbunden sein können.

3) »Leider« deshalb, weil JavaScript das programmtechnische Sicherheitsrisiko überhaupt darstellt!